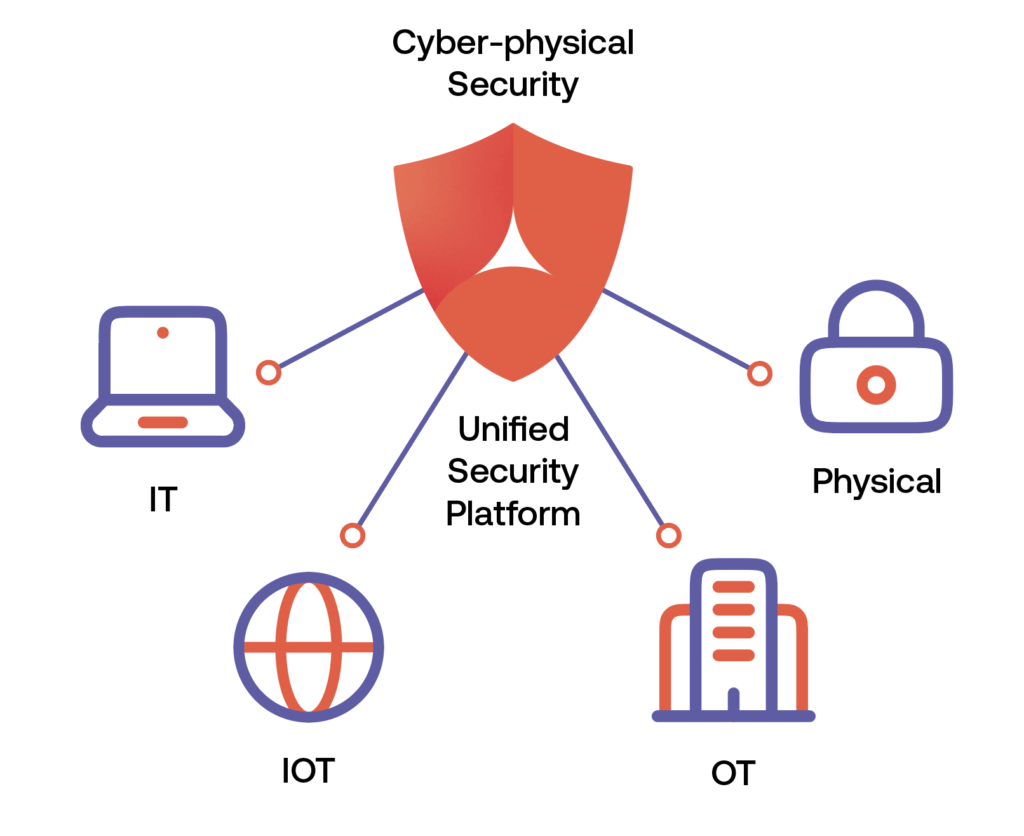

À medida que os sistemas digitais controlam cada vez mais a nossa infraestrutura crítica, a convergência de segurança abrange agora a TI, a segurança física, a tecnologia operacional (TO) e a IoT, todas integradas na ciberfísica. O Gerenciamento de Acesso à Identidade Física (PIAM) pode abordar todas as identidades em toda a empresa e é a base de uma experiência segura e compatível para força de trabalho, visitantes e prestadores de serviços. Uma solução convergente que se integra a sistemas de RH, TI, TO e sistemas de controlo de acesso físico (PACS), oferece a capacidade de atribuir acesso lógico e físico baseado em funções específicas - uma base para uma abordagem ciberfísica. Com uma plataforma de tecnologia de segurança convergente, seu Centro de Operações de Segurança (SOC) pode fornecer uma resposta unificada e proativa a ameaças para uma ampla variedade de incidentes - com conexão de dados em tempo real entre aplicativos corporativos

2. Estenda o gerenciamento de identidades e a governança de identidades além da TI

A segurança unificada deve ir além da TI e incluir controlos de TO e de segurança física. Novos modelos convergentes de segurança ciberfísica detectam lacunas de segurança que não são detectadas pelas ferramentas convencionais de automação de segurança exclusivas de TI. Você pode gerenciar o ciclo de vida completo da identidade, desde a integração até a desativação, para sua força de trabalho interna e externa, visitantes e contratados, e vinculá-lo diretamente à governança de acesso para espaços de trabalho de TI, físicos e TO. Os fluxos de trabalho automatizados permitem que os gerentes dos departamentos de segurança e TI aprovem ou neguem rapidamente solicitações de acesso, ao mesmo tempo em que aplicam ativamente as políticas da empresa e atendem às regulamentações de conformidade e do setor.

Os principais recursos incluem:

- Identidade Comum para Identidades Lógicas e Físicas

- Gerenciamento do ciclo de vida de identidade com fluxo de trabalho automatizado

- Certificação e Autorização de Acesso - Lógica e Física

- Capacidades de gestão de empreiteiros e gestão de visitantes

- Funções de TI, funções de TO e autorizações de acesso físico

3. Habilite a convergência TI-TO para proteger infra-estruturas críticas

O software Alert Enterprise permite que as organizações integrem totalmente os seus sistemas de TI com TO, não apenas para provisionamento, mas também para monitorização e correlação de ameaças combinadas numa abordagem verdadeiramente convergente. Os gestores de TI e TO podem definir, adaptar e aplicar políticas - colmatando lacunas e minimizando o risco de acesso descontrolado a áreas sensíveis ou de missão crítica.

Os principais recursos incluem:

- Acesso baseado em função e utilizador

- Funções que devem ter acesso e autorizações corporativas

- Funções que devem ter acesso e autorizações a áreas confidenciais

- Funções que têm acesso ao sistema TO - combinado com acesso de TI

Leia o e-book Convergência TI-TO

4. Garanta que haja conformidade integrada e aplicação ativa de políticas

Seu departamento de conformidade deseja deixar os auditores satisfeitos e reduzir a quantidade de tempo e esforço necessários para relatar. Com o PIAM, os controles integrados automatizam o processo de conformidade, aderindo a todas as regulamentações do setor e políticas corporativas. A verificação automática de treinamento e a certificação de antecedentes proporcionam aplicação de regras em tempo real. E quando os requisitos não são atendidos, o acesso pode ser revogado automaticamente. Os recursos de conformidade e aplicação ativa de políticas permitem que você atenda aos requisitos regulatórios de maneira fácil e consistente. Além disso, agora você pode habilitar o acesso baseado em funções e em usuários individuais a ativos críticos com base em atributos de perfil de identidade.

Os principais recursos incluem:

- Requisitos de conformidade regulamentar

- Validar sistemas de treinamento e certificação

- Acesso baseado em funções a activos críticos - Atualização dinâmica após mudança de função5. Plano para escalabilidade empresarial e implementação global

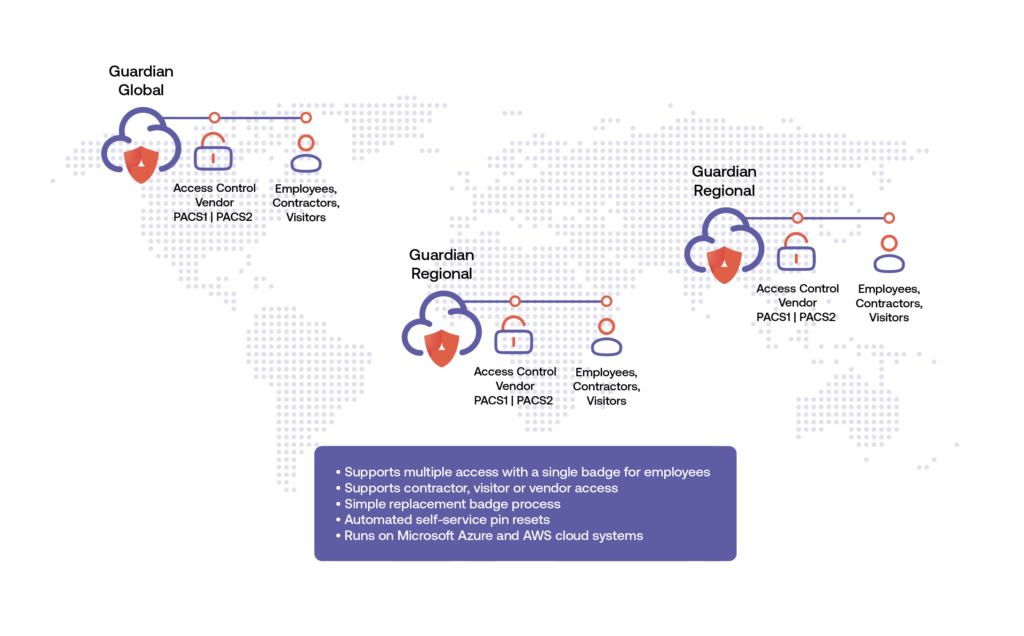

As soluções de software mais recentes foram projectadas para serem dimensionadas para centenas de milhares de utilizadores em grandes empresas e aplicações de missão crítica. Por exemplo, uma agência governamental utiliza o software PIAM da Alert Enterprise para globalizar a sua implementação, cobrir 18 fusos horários diferentes e unificar políticas de segurança em 200 países. Plataformas tecnológicas poderosas e flexíveis agregam relatórios e estatísticas de todos os locais, com failover e backup corporativos de alta disponibilidade. A arquitetura SaaS segura no local ou baseada na nuvem oferece suporte à implantação e escala globais.

Os principais recursos incluem:

- Consolidação Global do PACS

- Relatórios agregados

- Plataforma tecnológica poderosa e configurável

- Implantação na nuvem ou no local

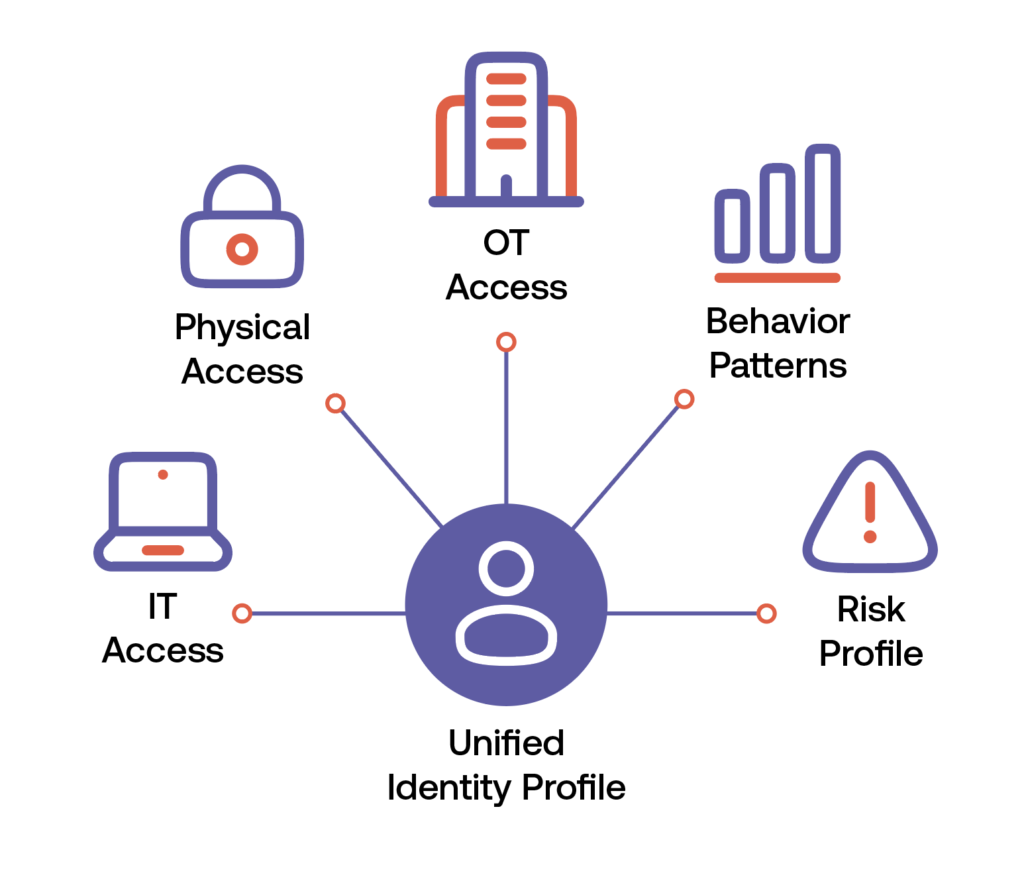

6. Crie inteligência de risco em seu processo

Os recursos de análise e gerenciamento de riscos desenvolvidos especificamente vão além dos recursos tradicionais de soluções de crachás. A tecnologia de Inteligência de Identidade fornece aos seus caçadores de ameaças dados sobre atributos de usuários, padrões de acesso e até mesmo violações de políticas que você pode usar para estabelecer pontuações de risco de identidade. O monitoramento integrado do comportamento de acesso detecta automaticamente anomalias e envia alertas sobre exceções. Com relatórios e painéis personalizáveis, as empresas estão prontas para mitigar e prevenir ameaças internas ciberfísicas combinadas.

Os principais recursos incluem:

- Pontuação de Risco - Atributos

- Monitoramento de Comportamento de Acesso - Deteção de Anomalias

- Indivíduo de alto risco acessando área de alto risco

7. Selecionar plataformas PIAM com consciência cibernética

Poderíamos dizer que era apenas uma questão de tempo: temos digitalizado o nosso mundo físico, confundindo os limites entre os espaços físicos e cibernéticos. Os incidentes cibernéticos podem agora ter impacto direto nos ativos e processos físicos e vice-versa. O software PIAM aplica as melhores práticas de proteção cibernética para sistemas de segurança física, TO, TI e automação. Até mesmo ataques cibernéticos a componentes legados e migrados do sistema de controle de acesso físico (PACS) fazem parte do monitoramento em tempo real: alertas são criados a partir de alterações não autorizadas na configuração ou quando crachás ou identidades criadas no banco de dados de back-end do PACS ignoram ou contornam procedimentos operacionais padrão ou políticas da empresa. Explore a plataforma unificada de resposta a ameaças Enterprise Sentry.

8. Faça cada espaço de trabalho valer a pena

Com a transformação digital, uma nova inteligência vem à tona nos espaços de trabalho que protegemos. Estudos recentes mostram que gerir 60% do espaço de trabalho empresarial de forma mais eficaz pode acrescentar 20% aos seus resultados todos os anos. O PIAM da Alert Enterprise fornece dados adicionais com Inteligência do espaço de trabalhoO Workspace Intelligence permite que as organizações capturem e meçam automaticamente dados de redução de custos, melhorias de eficiência e potenciais fluxos de receita de edifícios para identificar áreas de redução de ocupação, utilização e otimização de edifícios. O Workspace Intelligence permite que as organizações capturem e meçam automaticamente dados de ocupação, utilização e otimização de edifícios para identificar áreas de redução de custos, melhorias de eficiência e potenciais fluxos de receita. A utilização mais eficaz do espaço traduz-se em economias reais para a empresa e em resultados financeiros mais sólidos.

Descubra como a segurança pode se tornar o o seu facilitador de negócios.

Os principais recursos incluem:

- Dados e métricas interactivas capturam, medem e exibem a ocupação do edifício

- Painel detalhado para ocupação por região, local, departamento

- Inteligência coletada de segurança física, múltiplos PACS, alocação/uso de crachás de identificação

- Expande-se - de alguns andares até uma empresa global

- Plataforma SaaS e On-Prem

Dê o próximo passo e solicite uma demonstração hoje mesmo.