Os pilares essenciais do PIAM

março 15, 2022

Gestão do acesso à identidade física (PIAM)

Para uma empresa atual numa jornada de transformação digital, existem quatro pilares essenciais do PIAM (Physical Identity Access Management) a considerar:

- Onboarding e offboarding ciberfísicos convergentes

- Solicitação de acesso self-service em toda a empresa

- Revisões e recertificações automatizadas de acesso físico

- Inteligência de identidade e classificação de risco

Integração e desativação ciberfísica convergente

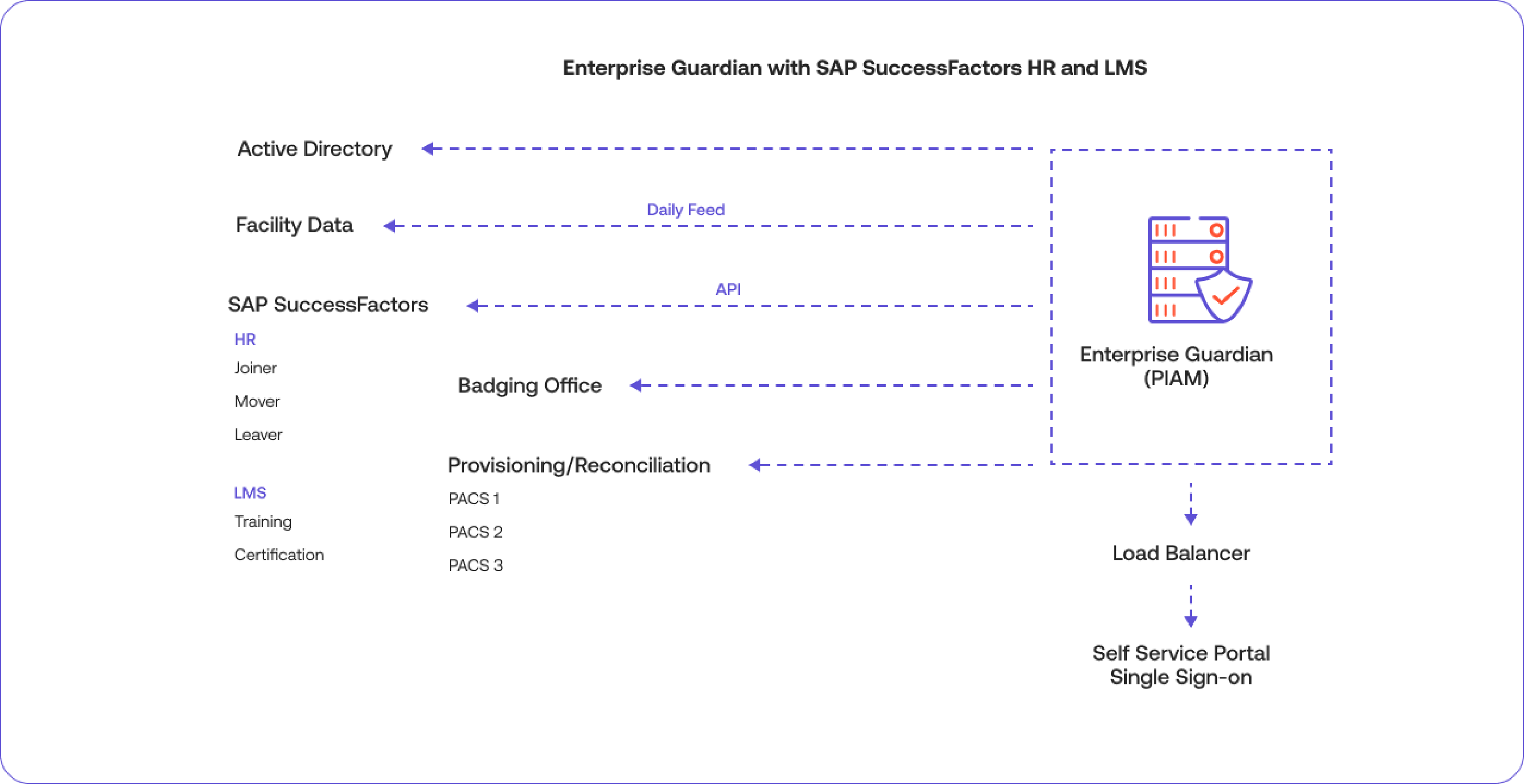

As vantagens imediatas decorrem da ligação das fontes de informação sobre a identidade mais obviamente isoladas. A ligação do Sistema de Gestão de Recursos Humanos (RH) aos Sistemas de Controlo de Acesso Físico (PACS) proporciona um valor de integração imediato e permite que os gestores tomem decisões atempadas e informadas sobre os pedidos de acesso às instalações ou à empresa com base no cargo, função e relevância.

Outra oportunidade é vincular o PACS aos diretórios de TI que acompanham quem tem acesso a aplicações e recursos corporativos, como rede, e-mail, mensagens, bases de dados, etc. Alguns exemplos incluem LDAP - Lightweight Directory Access Protocol e AD - Active Directory.

A criação dessa conexão crítica oferece visibilidade sobre o papel de um indivíduo na organização, a sua função de trabalho, a quantidade de acesso às instalações de que precisa para realizar o seu trabalho, bem como a quantidade de acesso ao sistema ou aplicação e autorização necessária para ser produtivo enquanto adere às políticas de segurança.

Prevenção de ameaças reais em ação

O poder da convergência de segurança é mais evidente quando automatiza e detecta perfeitamente em mais do que um domínio, como a segurança física e das TI. Considere este cenário do mundo real: Um funcionário de uma empresa de serviços públicos entra na empresa através do lobby principal, leva o elevador para o chão e "emblemas" para ter acesso através da porta principal desse nível. Segue para a sua secretária e entra na rede da empresa para aceder ao seu e-mail, etc. Ao mesmo tempo, outra pessoa está a utilizar as credenciais de acesso idênticas, remotamente, via VPN (rede virtual privada). Obviamente, não pode estar fisicamente presente local e remotamente. Uma plataforma cibernética convergente PIAM detecta a intrusão externa identificando automaticamente a anomalia de acesso e permite que a segurança desative imediatamente o acesso, evitando uma ameaça potencial.

- Acesso ao self-service

Atualmente, a sua organização envia solicitações de acesso manual separadas para cada departamento e, em seguida, espera o que parece ser uma eternidade antes de cada departamento responder? Os pedidos de informações de apoio permanecem em algum momento nesses departamentos e nunca mais voltam ao solicitante? Não está sozinho. Essa abordagem desatualizada é duradoura, improdutiva e deixa a segurança no limbo. Os recursos de acesso self-service capacitam os seus utilizadores, gestores e proprietários de áreas e reduzem a carga da equipa de segurança para que se possam concentrar em áreas críticas. O sistema automatiza a tarefa tediosa de recolher informações relacionadas a solicitações de acesso. O solicitante recebe reconhecimento seguido de confirmação. Os recursos de fluxo de trabalho automatizados notificam os gestores rapidamente para que possam aprovar o acesso e manter a equipa na tarefa e produtiva. É rápido e seguro.

Avaliações automatizadas de acesso físico e nova certificação

A revisão periódica e a recertificação do acesso têm sido um pilar da auditoria no mundo da TI. No entanto, isto é muitas vezes esquecido quando se trata de decisões relativas ao acesso físico. A mudança é constante, pois aplica-se à jornada de 'contratar para se aposentar' da força de trabalho moderna. À medida que cada funcionário e prestador de serviços atinge novos marcos na sua jornada (promoções, mudança de localização, educação e formação), é importante automatizar a revisão periódica das suas funções, acesso e políticas de segurança antes de conceder acesso adicional. Isso evita o 'aumento do acesso' e garante que o acesso concedido anteriormente ainda seja válido, além de o recertificar de acordo com as suas políticas de segurança e padrões de conformidade mais actualizados.

Inteligência de identidade e classificação de riscos

As categorias combinadas de funcionários, contratados, fornecedores e visitantes que tiveram acesso à organização num determinado momento compõem a população com distintivo. Os gestores de segurança precisam de saber quão grande é essa população, quais os riscos que representam para a empresa e como mitigá-la. A incorporação de pontuação de risco e padrões de comportamento num perfil de identidade permite uma análise de risco proativa antes de conceder ou remover acesso.

A tecnologia de inteligência de identidade é alimentada por inteligência artificial e machine learning em combinação com um mecanismo ativo baseado em regras de aplicação de políticas para revelar perspetivas críticas de risco. Por exemplo, John Q é um trabalhador de sala de controlo que tem vindo a seguir um padrão de turno constante do trabalho 9-5, de segunda a sexta-feira. De repente, começa a aparecer à meia-noite num sábado e usa o seu crachá de trabalho para aceder a uma área segura. O desvio do padrão das 9 às 5 nos dias úteis e a exceção às regras - que as pessoas com a função de John não devem aceder a uma sala que armazena ativos críticos - dispara uma série automatizada de alertas para as partes interessadas de gestão, incluindo a equipa de segurança.

A linha de base automática dos perfis de identidade permite que a tecnologia de inteligência de identidade classifique rapidamente milhões de eventos para detetar anomalias e tendências e obter uma resposta eficaz a possíveis comportamentos maliciosos e violações de políticas.

PRÓXIMOS PASSOS

O software Enterprise Guardian incorpora todos os quatro componentes essenciais do PIAM eficaz, permitindo-lhe transformar o PIAM num verdadeiro facilitador de negócios.

Onde quer que esteja na sua jornada PIAM, não há melhor momento para entrar no futuro da identidade. Conecte-se com os nossos especialistas em convergência de identidade e segurança para discutir as suas próximas etapas.